有这么一个真实的案例:

某公司在多期的安全建设中,陆续在端上安装了杀毒软件、HIDS等等,虽然占用了大量资源,但为了安全,公司选择“忍一忍”,结果在实战攻防演练中,一个钓鱼邮件就让该公司溃不成军,失陷不说,甚至溯源都无从下手。

以上不是个案,在实战对抗中,80%的数据来源于端,端是安全事件闭环的最后一公里。

然而事实是安装了众多端点防护软件后,依然悄无声息被拿下,原因无非如下:

防不住:无文件攻击盛行,病毒查杀已无法判断攻击者行径,只有失陷才知道被攻击。

处置不干净:明明删除了文件,下次开机又“原地复活”

让人不禁发出疑惑:为什么我的杀毒软件不管用了?是装得不够多,还是杀毒软件不够强?

也许,我们该换种思路来看待这个问题了。

杀毒软件只能针对落盘文件进行检测,但在这个时代,高级威胁攻击已变成主流手段。

犹记13年前肆虐网络的“熊猫烧香”病毒,始作俑者是当时的“技术天才”,初衷只是给自己找存在感;再看后来风起云涌的APT组织,神秘之余更多是为了潜伏、窃密而生,瞄准的都是足够大型的企事业单位。

而如今,高级威胁攻击早已不是“专业高手”的专属。黑产灰产带来的暴利,让心怀不轨的人都趋之若鹜;被潜伏、窃密、勒索也不再只是大型企业的“独有待遇”,无差别化攻击逐渐变成一种趋势。

为了能“干一单,吃三年”,原本需要高投入高技术的APT攻击手段,开始“产业化”,有行之有效的攻击流程和工具,加上ChatGPT的出现和应用,不懂技术的“小白”也可以快速上手高级攻击手法,做出自己的“业绩”。

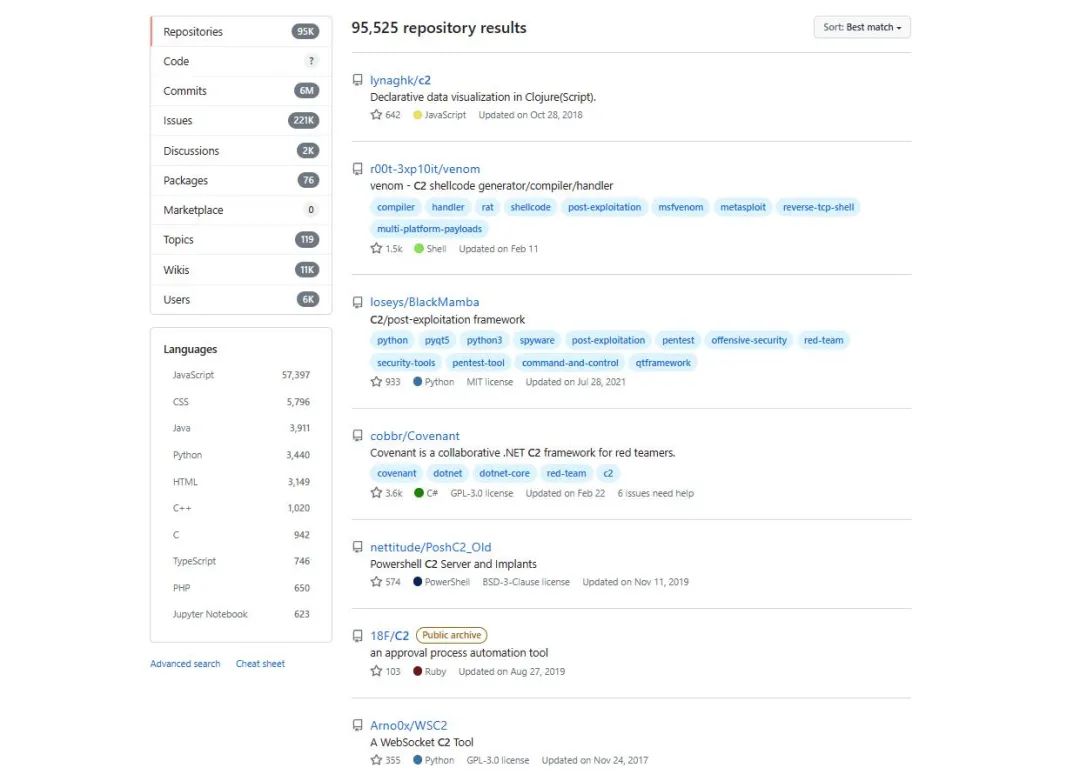

github上有将近10w和黑客工具相关的开源代码

面对如此低成本、规模化的“专业”对手,只能判断落盘文件的杀毒软件自然难以招架。

道高一尺魔高一丈,杀毒软件的检测机制在不断优化完善,但为了达成目的,攻击者们也在不断研究新的攻击技术,以躲避和对抗安全检测机制,也就是大家熟知的“高级威胁攻击”手法。

什么是高级威胁攻击?我们用三个常见的场景来看。

某公司HR收到了一封应聘者发来的邮件,点开了附件简历也没有任何异常之处,却浑然不知自己的电脑已被攻击者所控制,并且杀毒软件没有任何告警,随之而来的就是公司核心数据被加密。这是为什么?

1、免杀:杀毒软件无法检测,且放行后不再关注;

2、白利用(无文件攻击):在杀毒软件白名单内,杀毒软件无法检测到。

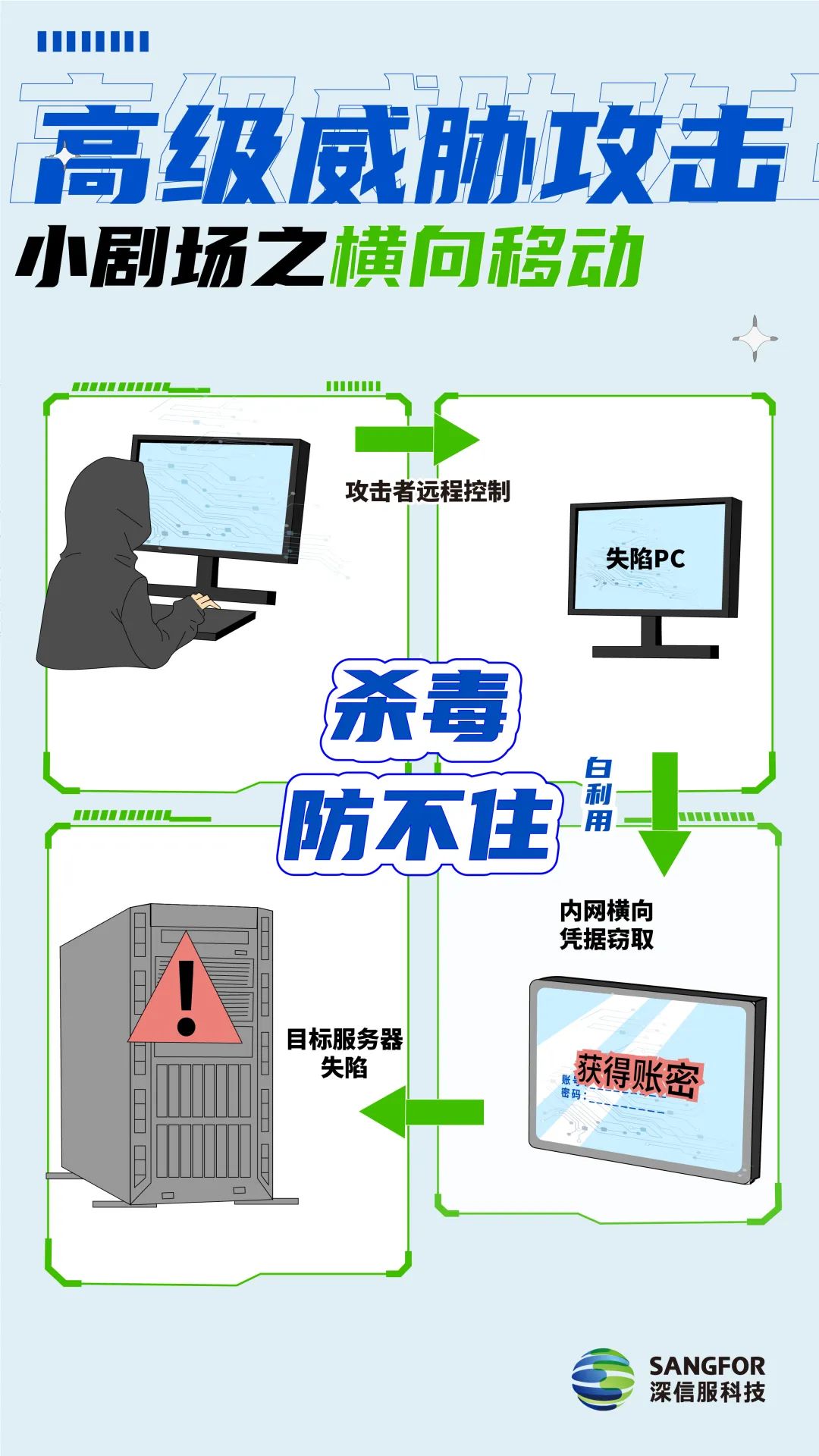

当某台PC失陷后,攻击者为获取更有价值的数据会进行横向扩散,往往悄无声息就把服务器拿下,这个过程中,为什么杀毒软件也毫无察觉?

白利用(无文件攻击):杀毒软件无法检测,且放行后不再关注。

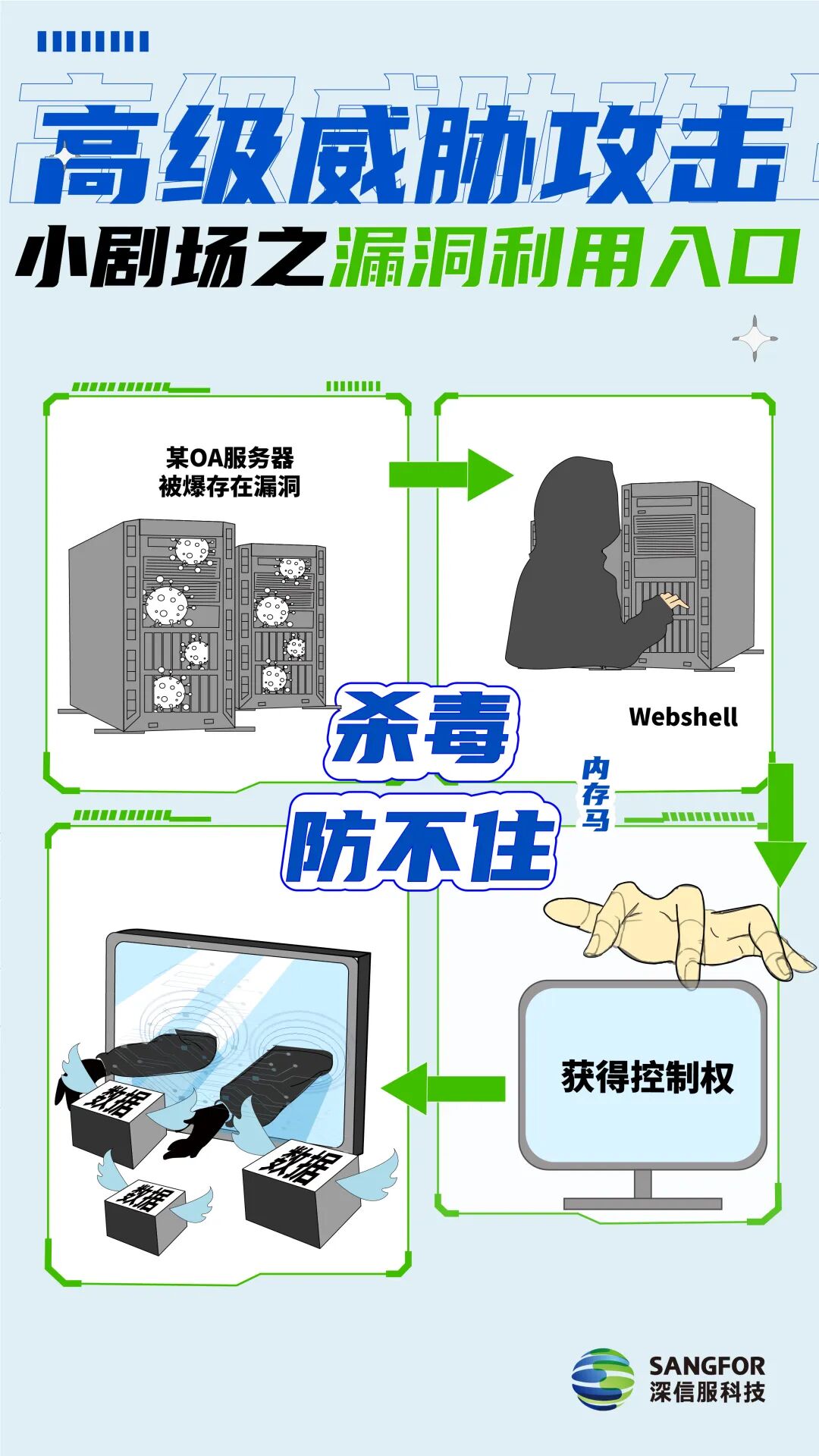

某公司的OA系统被爆存在漏洞,作为公司PC端的标配,攻击者利用该漏洞上传了Webshell获得了控制权进行了一系列操作,用户要么淹没在大量告警中,要么根本检测不到,期间安全软件形同虚设,毫无招架之力。

内存马(无文件攻击):采用内存马手段,在内存中写入Webshell,躲避文件检测。

通过以上场景不难看出,高级威胁攻击不是简单的“投毒”,而是有目的、有思考的攻击行为,会想方设法绕开或迷惑安全防护软件的检测。

根据Ponemon Institute统计,2020年68%的成功攻击依赖于无文件攻击技术,在这些攻击过程中,传统杀毒的检测方法都将失效。

根据WatchGuard统计,2021年第一季度,74%的恶意文件为0day文件,这意味着,传统杀毒仅能发现少数恶意文件。

在高级威胁攻势下,杀毒软件自然只能“无奈摸鱼”了。

经过上面的分析,高级威胁攻击已经成为了针对端的主要攻击手法,即使杀毒软件的特征库做到“史上最全”,可快速查杀文件,却常常还会因为攻击者在端点上设置了定时任务或启动项,定时生成新的进程发起恶意行为,导致处置完后又会出现同样的告警,在安全最后一公里的闭环上“反复横跳”,找不到根因。

端点安全需要的不是“更快的马”,而是更新换代的“汽车”。

高级威胁攻击防护之“难”在于攻击者是用特定手法绕开或者对抗端点安全产品的检测,利用已知信息检测威胁早已不够,面对狡猾的对手,端点安全产品也需要有“聪明的头脑”。

精准检测+事件还原:端点安全产品需要对钓鱼、漏洞攻击、无文件攻击、横向移动、反弹shell、内存马等新威胁进行精准检测,并关联包括弱信号在内的告警,形成完整事件进程树;

精准自动化防护:当精准检测到威胁后,基于AI 把完整的攻击场景进行复现,识别该场景中的关键点(样本实体、可疑进程、驻留项等),进行高自动化遏制及恢复。

在PC和服务器端安装多种安全软件的现状下,面对攻击者的时候,各安全软件却无法形成合力进行统一检测分析,数据割裂,劳神费力。有没有一种办法可以让端点安全防护“拧成一股绳”,让安全运维更简单?